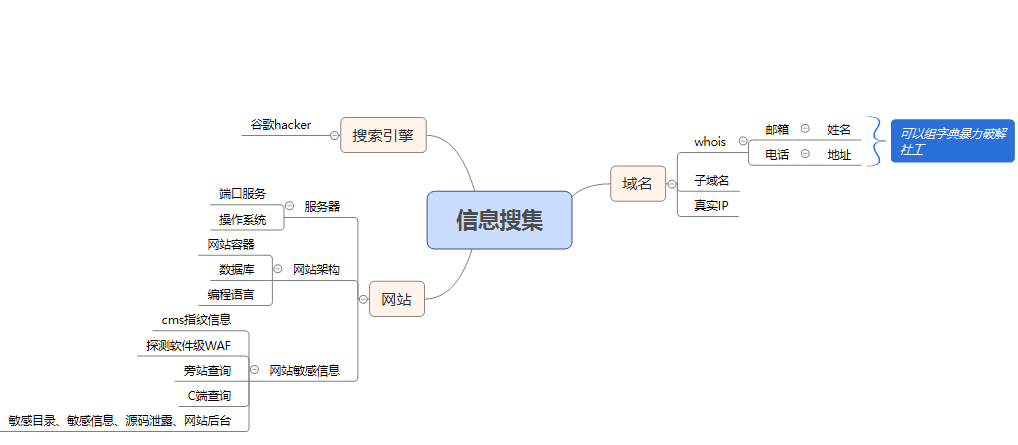

# 域名

# whois

# 子域名

在线:

本地:

- lijiejie/subDomainsBrute: A fast sub domain brute tool for pentesters (github.com)

- euphrat1ca/LayerDomainFinder: Layer 子域名挖掘机 (github.com)

- bit4woo/teemo: A Domain Name & Email Address Collection Tool (github.com)

# IP

# 检测是否使用 CDN

- 通过多个地区的

ping来查看 IP 地址是否一致 - 通过

nslookup查看是否返回多个 IP 地址

# 获取真实服务器 IP

- 通过注册、订阅等发送过来的邮件标头

- 网站漏洞

- 敏感文件泄露,phpinfo、GitHub 等

- XSS、命令执行反弹 shell、SSRF 等

- 社工等手段,获取管理员 CDN 账号

- 可能存在子域名没有做 CDN,从子域名入手

- 网站如果有自己的 app 可以进行抓包

- shodan、fofa 等搜索引擎,按

titlebody等字段搜索 - 历史 DNS 记录,可能以前没有使用 CDN

# 网站

# 端口

# 21-FTP

- 基础爆破:hydra 以及 msf 中的

ftp爆破模块 - 匿名访问:用户名

anonymous,密码为空或任意邮箱 - 后门:

2.0.0 <= vsftpd <= 2.3.4存在后门漏洞,可以获取 root 权限 - 嗅探:FTP 使用明文传输,使用 Cain 进行渗透

ProFTPD1.3.3c远程代码溢出

# 22-SSH

- 弱口令:hydra 以及 msf 中的

ssh爆破模块 - openssh 用户枚举 (CVE-2018-15473)

- SSH 隧道、内网代理转发

# 23-TELNET

- 爆破

- 明文传输,嗅探

# 139/445

- MS17010

- MS06040、MS08067

- 内网 IPC$ 进行渗透

# 3306/1433/1521/5432/6379 - 数据库

- 3306: MySQL

- 1433: Microsoft SQL Server

- 1521: Oracle

- 5432: PostgreSQL

- 6379: Redis

注入、提权、弱口令、反弹 shell、未授权

# 3389-RDP

爆破、MS12_020

# 7001/7002-WebLogic

弱口令, weblogic / Oracle @ 123 / weblogic

各种 CVE

# 8080-Tomcat/JBoss

各种 CVE

- Tomcat 任意文件上传:CVE-2017-12615

- Tomcat 远程代码执行 / 信息泄露:CVE-2017-12615&CVE-2017-12616

- JBoss 远程代码执行 / 反序列化:CVE-2017-12149&CVE-2017-7504

- JBoss 远程部署漏洞

- Struts2

# 操作系统

url 直接更改大小写判断

# 网站容器

whatweb/wappalyzer

# 编程语言

查看首页文件后缀、扫描目录结构

# CMS 指纹

请求特定的 URL 或文件是否存在

# 探测 WAF

判断软硬件防火墙,便于寻找绕过方式

# 旁站、C 段

旁站:同服务器上部署的其他站点

C 段:同一网段下其他服务器

# 敏感目录及文件

- 后台目录:弱口令、万能密码、爆破

- 数据库配置文件:获取数据库 IP、用户名、密码

- phpinfo

- 编辑器目录:FCKeditor/KindEditor

- robots.txt

# 搜索引擎

# Google Hacking

iIntext: 网页内容中包含intitle: 网页标题中包含filetype: 文件类型inurl: URL 中包含,如inurl:php?id=site: 限定某域名,如site:baidu.com -www搜索除www外的子域名

# 查找后台地址

site:域名 inurl:login|admin|manage|member|adminlogin|loginadmin|system|login|user|main|cms

# 查找文本内容

site: 域名 intext: 管理 |后台 |登陆 |用户名 |密码 |验证码 |系统 |帐号 |admin|login|sys|managetem|password|username

# 查找可注入点

site: 域名 inurl:aspx|jsp|php|asp

# 查找上传漏洞

site: 域名 inurl:file|load|editor|Files|eweb

# 编辑器

site: 域名 inurl:ewebeditor|editor|uploadfile|eweb|edit

# 存在的数据库

site: 域名 filetype:mdb|asp|#

# 查看脚本类型

site: 域名 filetype:asp/aspx/php/jsp